‘Veri Koruma’ ve ‘Veri Gizliliği’ genellikle birbirlerinin yerine kullanılır, fakat ikisi arasında önemli bir fark vardır. Veri gizliliği, verilere kimlerin erişebileceğini tanımlar; veri koruma ise verilere erişimi fiilen kısıtlamak için araçlar ve politikalar sağlar. Uyumluluk düzenlemeleri, kullanıcıların gizlilik taleplerinin şirketler tarafından yerine getirilmesini sağlamaya yardımcı olur ve şirketler, özel kullanıcı verilerini korumak için önlemler almaktan sorumludur.Veri koruma çözümleri , veri kaybını önleme (DLP), yerleşik veri korumalı depolama, güvenlik duvarları, şifreleme ve uç nokta koruması gibi teknolojilere dayanır.

Veri Koruması Nedir ?

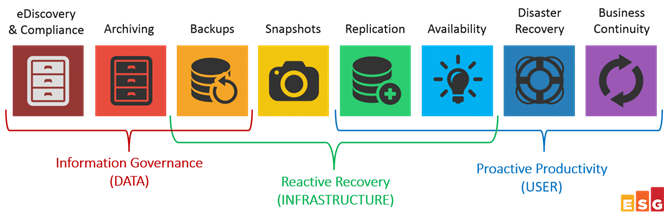

Veri koruma, verilerinizin gizliliğini, kullanılabilirliğini ve bütünlüğünü güvence altına almak için kullanabileceğiniz bir dizi strateji ve süreçtir. Hassas verileri toplayan, işleyen veya depolayan her kuruluş için veri koruma stratejisi hayati önem taşır. Başarılı bir strateji, veri kaybını, hırsızlığı veya bozulmayı önlemeye yardımcı olabilir ve bir ihlal veya felaket durumunda neden olunan hasarı en aza indirmeye yardımcı olabilir.

Kullanıcı Verilerini Korumanıza Yardımcı Olabilecek 6 Veri Koruma Teknolojisi ve Uygulamaları

Verilerinizi koruma yöntemleri için, aralarından seçim yapabileceğiniz birçok depolama ve yönetim seçeneği vardır. Çözümler, erişimi kısıtlamanıza, etkinliği izlemenize ve tehditlere yanıt vermenize yardımcı olabilir. En sık kullanılan uygulamalardan ve teknolojilerden bazıları şunlardır:

AVRESTOR

Cihazlarını İnceleyin

Doğru Siber Güvenlik

AVRESTOR UTM Serisi ile bilgi güvenliğinizi koruma altına alın. AVRESTOR UTM serisi ile ufak, orta ve üst ölçek siber güvenlik ürünü ihtiyaçlarınızı, bilişim güvenliği profesyonelliğimiz ile birleştirip size çözüm sunmamıza izin verin.